Giải pháp Quản lý truy cập đặc quyền (PAM)

1. Giới thiệu sản phẩm

1.1. Đặt vấn đề

Nhiều doanh nghiệp và tổ chức chia sẻ tài khoản của người dùng, quản trị viên hoặc tài khoản quản trị ứng dụng được ủy quyền để đội ngũ nhân viên thực hiện công việc của họ mà không có cơ chế ghi nhận/theo dõi. Nếu không được quản lý chính xác và cho phép người dùng tiếp tục sử dụng các tài khoản đặc quyền sẽ làm gia tăng rủi ro bảo mật và tuân thủ một cách đáng kể trong doanh nghiệp. Các rủi ro này có thể đến từ việc sử dụng sai mục đích, vô tình hoặc gián tiếp.

Một số vấn đề sau cũng mang đến rủi ro đáng kể mà doanh nghiệp cần quan tâm để hạn chế. Một số hệ thống có mật khẩu được nhúng vào hoặc mã hóa cứng, mở ra những rủi ro sử dụng sai. Mật khẩu cũng cần thiết cho việc kết nối giữa các ứng dụng cũng như từ ứng dụng đến cơ sở dữ liệu. Mật khẩu nhìn chung thường cố định do đó cần có cơ chế bảo vệ tránh thất thoát ra khỏi tổ chức. Xoay vòng mật khẩu là giải pháp thường được sử dụng tuy nhiên cũng không đáng tin cậy và thường thực hiện thủ công. Các tài khoản trên điện toán đám mây cũng như các phương tiện truyền thông xã hội cũng không được quản lý chặt chẽ như mật khẩu trong môi trường đặt tại doanh nghiệp. Việc kiểm toán và báo cáo về các tài khoản nêu trên thường phức tạp và mất nhiều thời gian.

Những cuộc tấn công gần đây thông qua lỗ hổng từ việc khai thác các chứng chỉ đặc quyền đã làm bật lên sự cần thiết phải cải thiện khả năng kiểm soát và làm rõ trách nhiệm giải trình đối với việc truy cập vào tài khoản chia sẻ. Vậy làm thế nào để các tổ chức/doanh nghiệp có cơ chế đảm bảo khả năng gán trách nhiệm cho các phiên truy cập tài khoản đặc quyền, qua đó đáp ứng các yêu cầu tuân thủ và bảo mật của doanh nghiệp nhưng không làm ảnh hưởng đến năng suất làm việc của quản trị viên?

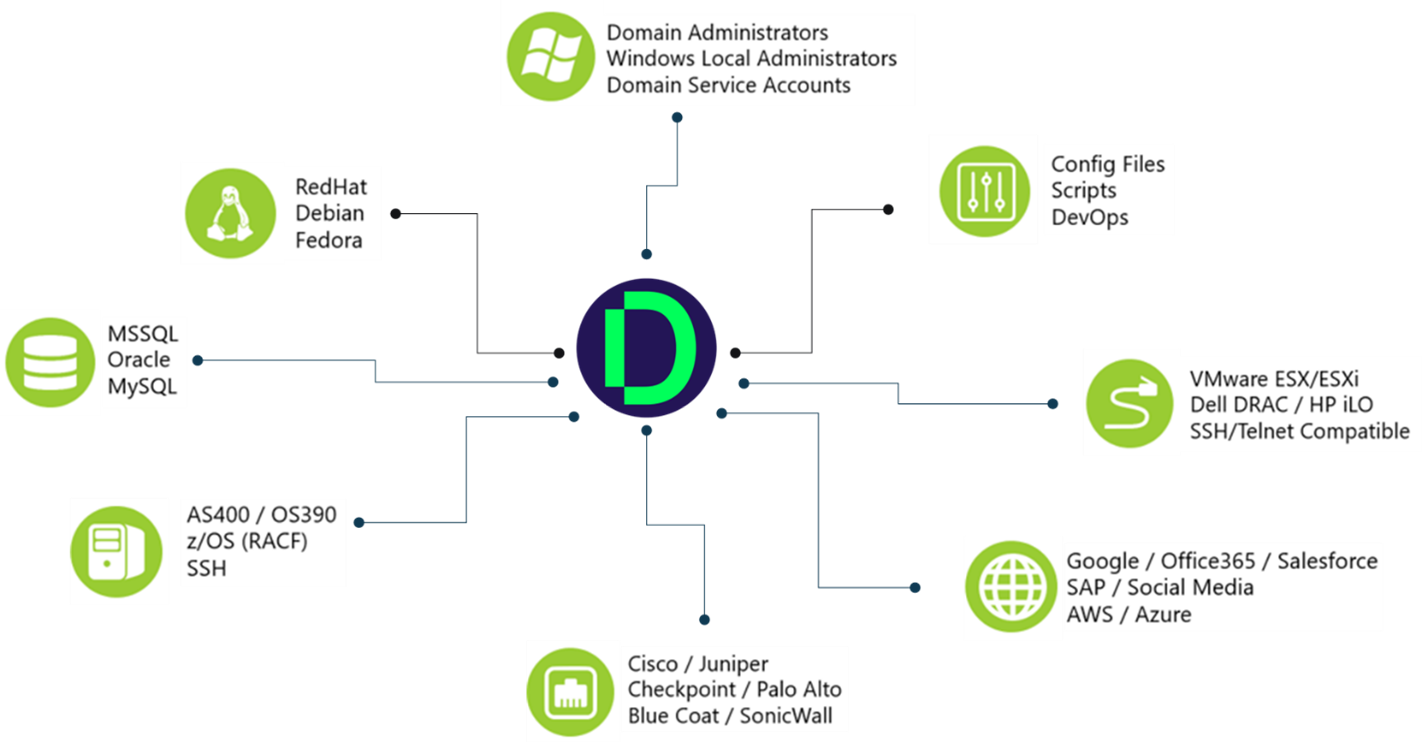

Secret Server mang đến khả năng tự động quản lý mật khẩu và các phiên truy cập, cung cấp cơ chế truy cập an toàn, kiểm tra, cảnh báo và ghi nhận cho bất kỳ tài khoản đặc quyền nào được quản trị bởi hệ thống, bao gồm tài khoản quản trị viên nội bộ, tài khoản cá nhân của người dùng, hệ điều hành, thiết bị mạng, cơ sở dữ liệu hoặc tài khoản ứng dụng , thậm chí giải pháp có thể quản lý cả khóa SSH cũng như tài khoản trên điện toán đám mây. Bằng cách nâng cao trách nhiệm giải trình và kiểm soát kỹ các quyền truy cập đặc quyền, doanh nghiệp có thể giảm được rủi ro bảo mật và đạt được mục tiêu tuân thủ.

1.2. Lợi ích của giải pháp

- Bảo vệ mật khẩu: Quản lý mật khẩu và lưu trữ an toàn cho các tài khoản đặc quyền trên cơ sở hạ tầng doanh nghiệp. Bảo vệ chủ động bao gồm thay đổi mật khẩu tự động, kiểm tra mật khẩu định kỳ và chính sách có thể cấu hình. Quy trình làm việc (workflow) thông minh bao gồm yêu cầu truy cập đặc quyền, yêu cầu làm rõ và phê duyệt theo cấp.

- Loại bỏ các mối đe dọa nội bộ và bên ngoài: Dò tìm tài khoản dịch vụ trên toàn bộ mạng. Hỗ trợ tập lệnh tùy chỉnh để cấu hình các điều kiện ràng buộc và tích hợp theo yêu cầu.

- Kiểm toán và báo cáo: Kiểm tra, báo cáo và cảnh báo theo lịch trình hoặc tùy chỉnh giúp chủ động đáp ứng các yêu cầu tuân thủ.

- Kiểm toán và báo cáo: Giám sát phiên thời gian thực & kiểm soát bao gồm ủy quyền, ghi lại phiên và ghi nhật ký tổ hợp phím (keystroke logging). Tích hợp với giải pháp SIEM và quét lỗ hổng bảo mật nâng cao khả năng bao quát hệ thống. Phân tích hành vi bằng công nghệ học máy để xác định hành vi bất thường của người dùng.

- Triển khai nhanh chóng: Cấu hình và triển khai dựa trên trình hướng dẫn để giúp quán trình triển khai diễn ra nhanh chóng.

1.3. Các tính năng của giải pháp

1.3.1. Quản lý mật khẩu tập trung

1.3.1.1. Tổng quan

Tự động hóa các tác vụ phức tạp là rất quan trọng đối với quản trị viên và nhóm bảo mật để loại bỏ lỗi của con người và cho phép tổ chức mở rộng quy mô. Nhiều ứng dụng yêu cầu mật khẩu hoặc khóa để truy cập API, cơ sở dữ liệu hoặc tài nguyên bên ngoài của bên thứ ba. Bất kỳ bản dựng tự động hóa phức tạp nào cũng sẽ yêu cầu quyền truy cập vào mật khẩu hoặc khóa để gọi API và dữ liệu truy cập.

Bằng cách tích hợp các ứng dụng tùy chỉnh và của bên thứ ba với Secret Server, tổ chức có thể tránh thông tin đăng nhập ứng dụng được tích hợp sẵn và đảm bảo kiểm soát và quản lý thích hợp.

1.3.1.2. Mã hóa AES 256

Mã hóa AES 256-bit là mã hóa mạnh và phù hợp nhất hiện có cho phần mềm quản lý mật khẩu và cung cấp bảo mật vượt trội.

Ngoài mã hóa bí mật ở trạng thái nghỉ, Secret Server cũng có thể được sử dụng với Mã hóa dữ liệu trong suốt (TDE) của SQL Server để bảo vệ dữ liệu hơn nữa. SSL / TLS có thể được thực thi trên tất cả các kết nối để đảm bảo mã hóa end-to-end.

Secret Server tạo một khóa mã hóa duy nhất trong quá trình cài đặt. Khóa này được mã hóa và lưu giữ trong tệp encryption.config hoặc được quản lý bởi HSM. Sự kết hợp của tệp này và cơ sở dữ liệu Secret Server của bạn cho phép bạn thiết lập lại hệ thống của mình tại bất kỳ thời điểm nào.

1.3.1.3. Bảo vệ mật khẩu đăng nhập

Secret Server băm và muối (hash and salt) mật khẩu người dùng cục bộ bằng cách sử dụng muối được tạo ngẫu nhiên và thuật toán băm PBKDF2-HMAC-SHA256. Thông tin đăng nhập Active Directory xác thực trực tiếp với domain và mật khẩu của chúng không được lưu trữ trong cơ sở dữ liệu Secret Server.

1.3.1.4. Xác thực đa yếu tố

Đa yếu tố là một phương thức xác thực dựa trên một cái gì đó bạn biết (mật khẩu) và một cái gì đó bạn có (mã thông báo một lần). Xác thực đa yếu tố đảm bảo rằng ngay cả khi mật khẩu bị đánh cắp, người dùng độc hại không thể sử dụng nó để truy cập Secret Server. Nó cũng hỗ trợ khôi phục tài khoản nhanh chóng.

Bạn có thể sử dụng nhiều giải pháp xác thực đa yếu tố, bao gồm cả cơ sở hạ tầng xác thực hiện có của bạn, để xác thực người dùng trước khi cấp cho họ quyền truy cập vào Secret Server.

Duo Security hỗ trợ thông báo đẩy trực tiếp đến điện thoại của người dùng, cũng như các mã thông báo phần cứng như YubiKey. Nếu ứng dụng hoặc mã thông báo của người dùng không khả dụng, họ cũng có thể nhận được cuộc gọi điện thoại hoặc tin nhắn văn bản để xác thực ngoài băng tần.

Google Authenticator hoặc bất kỳ ứng dụng mã thông báo mềm nào hỗ trợ TOTP (Microsoft Authenticator, Duo, Amazon MFA) cũng có thể được sử dụng. Mã thông báo mềm là một cách miễn phí và nhanh chóng để tăng cường bảo mật bổ sung cho quá trình đăng nhập của bạn nếu không có giải pháp đa yếu tố thương mại nào khả dụng.

Secret Server cũng hỗ trợ bất kỳ nhà cung cấp đa yếu tố nào cung cấp giao diện RADIUS, một giao thức tiêu chuẩn, được hỗ trợ bởi hầu hết các nhà cung cấp giải pháp xác thực đa yếu tố.

1.3.1.5. Hạn chế địa chỉ IP

Bạn có thể kiểm soát các vị trí và mạng mà từ đó người dùng có thể truy cập bằng cách định cấu hình Secret Server để chỉ có thể truy cập được bằng địa chỉ IP trong một phạm vi được chỉ định. Điều này cho phép bạn giới hạn quyền truy cập vào Secret Server cho những người dùng "đang ở trên mạng" và không truy cập thông qua VPN, v.v.

Các tính năng quản lý Secret Server giúp bạn bắt đầu nhanh chóng và mở rộng quy mô dễ dàng khi tổ chứ có thêm hệ thống, người dùng và thông tin đăng nhập.

1.3.1.6. Thư mục và quyền

Khi tổ chức của bạn phát triển và bạn thêm bí mật vào kho chứa thông tin đăng nhập của mình, cấu trúc thư mục của Secret Server sẽ giúp bạn luôn duy trì được cấu trúc quản lý. Với các thư mục, nhiều nhóm có thể sử dụng kho chứa thông tin trung tâm trong khi chỉ có quyền truy cập vào các khu vực thích hợp cho họ.

Cấu trúc thư mục có thể tùy chỉnh của Secret Server cho phép bạn thiết lập các điều khiển truy cập dựa trên những gì có ý nghĩa đối với tổ chức của bạn. Ví dụ: bạn có thể sắp xếp các thư mục dựa trên:

- Khách hàng

- Vị trí địa lý

- Đơn vị kinh doanh

- Các nhóm CNTT khác nhau như DBA, quản trị viên UNIX và quản trị viên Windows Server.

Bạn có thể lồng các thư mục ở nhiều cấp độ để quản lý bằng cách sử dụng cấu trúc phù hợp với bạn nhất.

Quyền có thể được gán cho các thư mục, thư mục con và bí mật. Ví dụ: mỗi người dùng có thể được gán một thư mục cá nhân mặc định, nơi họ có thể giữ các mật khẩu thường được sử dụng như thông tin đăng nhập trang web cho các trang web hỗ trợ, khóa API cho nhà phát triển hoặc giấy phép sản phẩm được chỉ định.

Quản lý thư mục có thể được tự động hóa thông qua API để tích hợp tùy chỉnh với hệ thống CMDB hoặc hệ thống IAM.

1.3.1.7. Tệp đính kèm

Bộ phận CNTT phải bảo vệ các tệp nhạy cảm như sơ đồ mạng, tệp giấy phép và chứng chỉ SSL trong khi vẫn đảm bảo chúng có thể dễ dàng truy cập được cho đúng người dùng. Với tính năng đính kèm tệp của Secret Server, bạn có thể tải lên các tệp nhạy cảm và chúng sẽ được mã hóa và lưu trữ cùng với các tài khoản đặc quyền khác. Bạn có quyền kiểm soát chi tiết đối với những người có thể tải xuống và xem các tệp đính kèm.

1.3.1.8. Tích hợp Active Directory và SSO

Nhiều tổ chức đầu tư rất nhiều vào Active Directory để đảm bảo người dùng có một danh tính duy nhất trong toàn tổ chức. Tận dụng các nhóm Active Directory và thông tin đăng nhập hiện có của bạn giúp bạn nhanh chóng triển khai Secret Server, giảm chi phí quản lý và cải thiện việc áp dụng.

Tích hợp Active Directory cung cấp cho quản trị viên một cách đơn giản và hiệu quả để tự động cấp và thu hồi quyền truy cập vào Secret Server với các công cụ và chính sách đã được áp dụng. Bằng cách gán quyền truy cập dựa trên các nhóm bảo mật, bạn sẽ không phải cấp quyền theo cách thủ công mỗi khi quản trị viên mới cần quyền truy cập. Bằng cách cấp quyền dựa trên các nhóm bảo mật trong domain, bạn có thể đảm bảo rằng khi người dùng thay đổi vai trò, quyền của họ trong Secret Server cũng thay đổi một cách thích hợp.

Tích hợp Active Directory cho phép người dùng đăng nhập bằng tài khoản miền thông thường của họ để có quyền truy cập vào các tài khoản đặc quyền, chẳng hạn như thông tin đăng nhập quản trị viên miền của họ.

Microsoft cũng cung cấp thêm tính năng Đăng nhập một lần (SSO) và các tùy chọn bảo mật mà Secret Server có thể tận dụng. Với Xác thực Windows tích hợp hoặc ADFS, bạn có thể cung cấp SSO cho Secret Server.

Có thể có một số trường hợp Active Directory không khả thi do tách nhiệm vụ, môi trường dưới sự kiểm soát chặt chẽ hoặc thậm chí là chưa có hệ thống AD. Trong những tình huống đó, Secret Server tự có khả năng quản lý hệ thống người dùng và nhóm riêng, đồng thời các thay đổi thành viên nhóm có thể được ủy quyền giữa các nhóm để hạn chế chi phí.

Bất kể phương pháp xác thực người dùng nào phù hợp với môi trường của bạn, bạn sẽ có thể sử dụng SAML cho SSO.

1.3.1.9. Nhập/Xuất dữ liệu

Bộ phận CNTT hiếm khi bắt đầu lại từ đầu khi họ triển khai Secret Server. Người dùng đã lưu trữ mật khẩu trong bảng tính, trình quản lý mật khẩu cá nhân và tệp văn bản. Bạn có thể nhanh chóng thu hút tất cả người dùng tham gia bằng cách nhập mật khẩu hiện có từ các ứng dụng khác.

Tính năng Nhập của Secret Server giúp đơn giản hóa việc tích hợp với các hệ thống hiện tại và phiên bản cũ, đồng thời cho phép người dùng dễ dàng thêm số lượng lớn bí mật hoặc mật khẩu từ tệp CSV hoặc XML. Vì bí mật được nhập hàng loạt theo mẫu, nhiều loại dữ liệu đầu vào phải được nhập thành nhiều lô.

Bạn có thể sử dụng công cụ di chuyển của chúng tôi để nhập mật khẩu từ trình quản lý mật khẩu của bên thứ ba. Bạn cũng có thể thực hiện tập lệnh tùy chỉnh với các dịch vụ web API của Secret Server để xây dựng quy trình nhập từ ứng dụng của bên thứ ba hoặc nội bộ.

1.3.1.10. Thiết bị web và di động

Secret Server là một ứng dụng dựa trên web có thể được truy cập thông qua bất kỳ nền tảng nào. Bốn trình duyệt web chính - Internet Explorer, Firefox, Safari và Chrome - được hỗ trợ đầy đủ.

Secret Server có các ứng dụng gốc dành cho iPhone và Android. Các ứng dụng dành cho thiết bị di động này có thể được cài đặt và định cấu hình trong vài phút.

Người dùng Secret Server có thể truy cập các ứng dụng di động từ Apple Store và Google Marketplace.

1.3.2. Kiểm soát truy cập

1.3.2.1. Tổng quan về Kiểm soát truy cập:

Hầu như tất cả các nhiệm vụ tuân thủ và khung thực hành tốt nhất về bảo mật đều yêu cầu một số hình thức kiểm soát truy cập dựa trên vai trò (RBAC). Kiểm soát truy cập cung cấp một cơ chế để quản trị viên hệ thống quản lý vai trò và quyền của người dùng một cách hiệu quả và bền vững. Các chính sách đặt ra các quy tắc áp dụng cho tất cả người dùng, vì vậy bạn không cần phải đưa ra quyết định nhanh chóng về việc ai sẽ có thể truy cập cái gì, tại sao và như thế nào.

1.3.2.1.1. Đặc quyền tối thiểu

Kiểm soát truy cập giúp bạn có thể triển khai và quản lý chính sách đặc quyền tối thiểu, trong đó người dùng chỉ có quyền truy cập mà họ yêu cầu để hoàn thành công việc của mình. Khi được áp dụng một cách có hệ thống, các biện pháp kiểm soát sẽ giảm nguy cơ người dùng sẽ được cấp quá nhiều quyền truy cập. Ví dụ: quản trị viên có thể đảm bảo rằng người dùng không thể vô tình hoặc cố ý thay đổi cài đặt quản trị mà họ không nên có quyền. Cũng quan trọng như việc triển khai ít đặc quyền nhất là duy trì quyền truy cập thích hợp theo thời gian và tránh cấp quá đặc quyền theo đó người dùng giữ quyền truy cập vào các tài nguyên mà họ không còn yêu cầu nữa.

1.3.2.1.2. Phân tách nhiệm vụ

Có hai loại chính sách Tách nhiệm vụ chính — Tĩnh (SSoD) và Dynamic SoD (DSoD). Các ràng buộc vai trò loại trừ lẫn nhau được sử dụng để thực thi các chính sách nhiệm vụ tách tĩnh, trong khi các chính sách phân tách nhiệm vụ động nhằm giới hạn các quyền có sẵn cho người dùng.

1.3.2.1.3. Active Directory

Thực hiện kiểm soát truy cập thông qua một trung tâm và mô hình spoke, trong đó Active Directory là trung tâm, cho phép một cái nhìn thống nhất và kiểm soát tập trung, nhất quán. Đối với các tổ chức đã quản lý quyền thông qua Active Directory (AD), các nhóm người dùng thường ánh xạ một cách tự nhiên đến vai trò của người dùng.

1.3.2.2. Kiểm soát truy cập dựa trên vai trò (RBAC)

Kiểm soát truy cập dựa trên vai trò cho Active Directory (RBAC AD) cho phép quản trị viên CNTT kiểm soát những gì người dùng có thể làm trong Secret Server trên cơ sở cá nhân hoặc nhóm. RBAC đơn giản hóa các tác vụ quản trị CNTT phổ biến như giới thiệu người dùng mới, chuyển ai đó sang một bộ phận hoặc bộ phận khác, hoặc quan trọng nhất là khởi tạo người dùng mới. Bạn có thể nhanh chóng sửa đổi hàng loạt quyền - dành cho tất cả người dùng có một vai trò cụ thể - để cấp cho họ quyền truy cập bổ sung, điều chỉnh quyền của họ dựa trên tài nguyên mới hoặc quá hạn hoặc khóa quyền của họ, đặc biệt quan trọng trong trường hợp vi phạm. Bản thân người dùng không bao giờ được cấp quyền trực tiếp. Sự cho phép chỉ đi kèm như một phần vai trò của họ. Điều này ngăn chặn hình thức tấn công leo thang đặc quyền.

Secret Server đi kèm với các vai trò vượt trội để giải quyết các cấu hình phổ biến giúp bạn thao tác nhanh chóng. Mỗi người dùng và nhóm được gán cho một hoặc nhiều vai trò xác định những gì họ có thể làm trong hệ thống. Nếu một vai trò vượt trội không phù hợp với bạn, nó có thể được sửa đổi hoặc bạn có thể chỉ cần tạo một vai trò mới để tương ứng với cấu trúc tổ chức của bạn.

1.3.2.3. Bộ điền mật khẩu web

Người dùng thường có nhiều thông tin đăng nhập khác nhau vào các trang web để tải xuống phần mềm, hỗ trợ hoặc bảng điều khiển môi trường được lưu trữ. Họ thường bị cám dỗ để lưu trữ mật khẩu trong trình duyệt cho các ứng dụng web hoặc công cụ có giao diện web, làm tăng nguy cơ bị đánh cắp mật khẩu. Web Password Filler cho phép người dùng đăng nhập vào một trang web tự động mà không cần dựa vào mật khẩu được lưu trữ trên trình duyệt.

1.3.2.4. Hỗ trợ RDP / PuTTY

Secret Server cung cấp khả năng proxy có thể đảm bảo cách duy nhất để truy cập các máy chủ Windows của bạn là thông qua hệ thống quản trị đặc quyền tập trung. Tính năng ủy quyền RDP cho phép các kết nối RDP, được thiết lập bằng trình khởi chạy, được định tuyến thông qua Secret Server. Truy cập trực tiếp có thể được ngăn chặn ở cấp tường lửa của bạn, điều này buộc quản trị viên phải sử dụng Secret Server để lưu trữ thông tin đăng nhập quản trị viên miền của họ và sử dụng proxy để truy cập máy chủ.

Proxy RDP có thể được sử dụng cùng với việc ghi lại và giám sát phiên để cung cấp nhật ký kiểm tra đầy đủ về tất cả các hoạt động liên quan đến máy chủ đích.

1.3.2.5. Mật khẩu "ẩn"

Với Secret Server, người dùng có đặc quyền có thể truy cập các tài khoản và hệ thống họ cần mà không cần nhìn thấy mật khẩu vì thông tin đăng nhập được tự động đưa vào. Người dùng không cần phải nhớ mật khẩu phức tạp và họ tránh được sự cám dỗ để viết chúng ra hoặc chia sẻ chúng.

1.3.2.6. Dịch vụ truy cập từ xa

Dịch vụ truy cập từ xa mở rộng khả năng của Secret Server để cho phép truy cập từ xa an toàn với sự đơn giản của trình duyệt web.

Với Dịch vụ truy cập từ xa, các bên thứ ba có thể thiết lập kết nối an toàn với máy chủ thông qua RDP và SSH để khắc phục sự cố và phát triển. Người dùng CNTT từ xa có thể duy trì quyền truy cập đặc quyền vào các ứng dụng khi làm việc tại nhà.

1.3.3. Quản lý, Giám sát & kiểm soát phiên đặc quyền

1.3.3.1. Tổng quan

Quản lý phiên, giám sát và kiểm soát tăng cường giám sát và trách nhiệm giải trình để bạn có thể giảm thiểu rủi ro lạm dụng tài khoản đặc quyền. Ngay cả các tổ chức có chương trình PAM trưởng thành cũng không chỉ đơn thuần tin tưởng rằng mọi người luôn làm những việc thích hợp với quyền truy cập đặc quyền của họ. Quản lý phiên đặc quyền được sử dụng như một cặp mắt thứ hai để tăng sự tự tin rằng trên thực tế, các chính sách PAM thực tiễn tốt nhất đang được tuân thủ.

Trong quản lý phiên đặc quyền, các hoạt động của mọi người dùng đặc quyền, bao gồm người dùng nội bộ đáng tin cậy, nhà cung cấp bên thứ ba và hệ thống được kết nối, được quản lý, giám sát và kiểm soát từ khi họ khởi chạy phiên đặc quyền cho đến khi phiên đó kết thúc.

1.3.3.2. Proxy RDP

Secret Server cung cấp khả năng proxy có thể được sử dụng để đảm bảo cách duy nhất để truy cập máy chủ là đi qua hệ thống quản trị đặc quyền tập trung. Truy cập trực tiếp có thể được ngăn chặn ở cấp tường lửa của bạn, điều này buộc quản trị viên phải sử dụng Secret Server để lưu trữ thông tin đăng nhập Quản trị viên miền của họ và sử dụng proxy để truy cập máy chủ.

1.3.3.3. Proxy SSH

Tất cả các phiên SSH có thể được thiết lập thành proxy thông qua Secret Server để có khả năng kiểm soát và ghi nhật ký tốt hơn. Bạn có thể thiết lập các quy tắc tường lửa để đảm bảo rằng quyền truy cập tài khoản đặc quyền chỉ đến từ máy Secret Server.

1.3.3.4. Giám sát phiên

Với Giám sát phiên, quản trị viên có chế độ xem thời gian thực về tất cả các phiên người dùng đặc quyền được khởi chạy từ Secret Server và có thể xem trực tiếp của một phiên đang hoạt động. Bạn có thể nhanh chóng chấm dứt các phiên rủi ro hoặc trái phép hoặc gửi tin nhắn trực tiếp cho người dùng. Tính năng giám sát phiên của Secret Server hoạt động với các công cụ quản trị như Remote Desktop, PuTTY và các bản khởi chạy tùy chỉnh

Tính năng này cung cấp một công cụ mạnh mẽ để theo dõi các phiên đặc quyền. Ví dụ: khi quản trị viên được cảnh báo về một phiên hoạt động mới được khởi tạo trên máy chủ cơ sở dữ liệu SQL quan trọng, họ sẽ xem phiên đặc quyền SQL Management Studio hiện hoạt, gửi tin nhắn cho người dùng hỏi tại sao họ truy cập vào cơ sở dữ liệu và chấm dứt phiên nếu thấy cần thiết.

1.3.3.5. Ghi lại phiên

Ghi lại các phiên đặc quyền dẫn đến việc ghi lại không bị gián đoạn về quyền truy cập đặc quyền của người dùng. Bạn sẽ biết khi nào người dùng sử dụng thông tin đăng nhập, những gì họ đã làm trên hệ thống và khi nào họ đăng xuất nhờ tính năng lưu trữ log audit trail của Secret Server.

Khi một phiên được ghi lại, nó có thể được lưu trữ trên đĩa và được lưu trữ dựa trên chính sách lưu giữ của công ty bạn.

Nhiều tổ chức chọn sử dụng Tính năng Ghi phiên kết hợp với SIEM hoặc phân tích để cảnh báo nhóm SOC về các hành vi lạm dụng hoặc vi phạm tiềm ẩn. Secret Server có thể được cấu hình để xuất các sự kiện thông qua Syslog để làm phong phú thêm thông tin đăng nhập mạng với người dùng thực tế. Bằng cách đó, khi một cảnh báo được tạo ra, bạn sẽ biết những phiên được ghi lại nào có liên quan.

1.3.3.6. Ghi nhật ký tổ hợp phím

Ghi nhật ký tổ hợp phím là một tính năng có sẵn và là một tùy chọn để nâng cao bảo mật. Tất cả các tổ hợp phím trong các phiên có thể được ghi lại và có sẵn để nhanh chóng tìm kiếm trong các phiên phát lại. Ghi nhật ký tổ hợp phím cung cấp khả năng nhanh chóng tìm kiếm các lệnh quản trị, chẳng hạn như Sudo trên các phiên SSH, điều này có thể quan trọng để kiểm toán viên của bạn xem xét. Bất kỳ phiên nào được phát hành thông qua Secret Server đều có thể được định cấu hình để ghi lại tất cả lưu lượng SSH, sau đó có thể được tìm kiếm và phân tích tại một thời điểm sau đó.

1.3.3.7. Phát lại phiên nâng cao

Với Secret Server, quản trị viên có thể nhanh chóng tìm kiếm phiên chính xác mà họ muốn xem xét bằng cách sử dụng một số bộ lọc khác nhau cũng như thanh tìm kiếm giữa các phiên để nhanh chóng tìm thấy phiên họ cần, chẳng hạn như tất cả các phiên có PowerShell đang chạy.

Khi phiên họ muốn xem xét đã được tìm thấy, họ có thể mở bản ghi trong trình phát web nâng cao của chúng tôi. Trình phát này cung cấp rất nhiều thông tin và ngữ cảnh bổ sung cho quản trị viên, chẳng hạn như bản đồ nhiệt hoạt động, danh sách các quy trình đã chạy, tổ hợp phím và siêu dữ liệu (metadata) trên chính phiên.

Bản đồ nhiệt hoạt động trên mỗi phiên cung cấp quy trình, màn hình và hoạt động tổ hợp phím trong toàn bộ phiên. Người đánh giá có thể nhanh chóng xác định những khoảnh khắc hoạt động mà họ muốn xem xét trong toàn bộ phiên.

1.3.3.8. Trình quản lý kết nối

Connection Manager giúp bạn quản lý và tương tác với nhiều phiên quản trị sử dụng các giao thức RDP và SSH trong một môi trường thống nhất. Từ một giao diện duy nhất, bạn có thể quản lý và bảo mật nhiều phiên hoạt động cùng một lúc, ngay cả khi sử dụng các giao thức kết nối khác nhau và nhiều tài khoản đặc quyền khác nhau.

1.3.4. Quy trình phê duyệt

1.3.4.1. Tổng quan

Do tính chất quan trọng của một số hệ thống và dữ liệu hoặc các nhiệm vụ tuân thủ yêu cầu phân tách nhiệm vụ để truy cập đặc quyền, các nhóm CNTT thường tìm cách hạn chế một số phần nhất định trong môi trường CNTT của họ.

Nhiều người dùng chỉ cần quyền truy cập hạn chế hoặc tạm thời vào các tài khoản đặc quyền. Ví dụ: các nhà thầu bên thứ ba có thể chỉ cần quyền truy cập cho một dự án cụ thể. Những người dùng này sẽ chỉ có thể truy cập vào tài khoản đặc quyền nếu họ có lý do chính đáng. Họ sẽ mất quyền truy cập khi lý do không còn hiệu lực.

Người dùng nội bộ đáng tin cậy nên biết về tất cả quyền truy cập tạm thời và của bên thứ ba để họ có thể đảm bảo các hoạt động của người dùng đặc quyền là phù hợp và đặc quyền không bị lạm dụng. Các lỗ hổng đáng kể tồn tại trong tổ chức nếu có người dùng hoặc thông tin đăng nhập quá đặc quyền đáng lẽ đã hết hạn.

Quy trình phê duyệt làm tăng khả năng hiển thị và giám sát đối với tất cả các tài khoản đặc quyền, đặc biệt là những tài khoản được truy cập không thường xuyên cho các dự án đặc biệt và bởi các bên thứ ba.

Yêu cầu hai người dùng khác nhau hoàn thành một tác vụ giúp ngăn chặn việc lạm dụng đặc quyền. Thực thi các bước phê duyệt và kiểm tra xem ai đã yêu cầu quyền truy cập và ai đã phê duyệt quyền truy cập là những biện pháp kiểm soát bảo mật quan trọng để giảm thiểu rủi ro.

Secret Server cung cấp nhiều tùy chọn để triển khai luồng (workflow) phê duyệt phù hợp với chính sách bảo mật CNTT, hệ thống và cơ cấu tổ chức của tổ chức bạn.

1.3.4.2. Yêu cầu quyền truy cập

Yêu cầu phê duyệt truy cập và xác thực yêu cầu cho thông tin đăng nhập đặc quyền là một phương pháp bảo mật tốt nhất. Thay vì cấp cho người dùng quyền truy cập ngay lập tức vào tài nguyên, bạn có thể áp dụng các quy tắc quy trình làm việc được thiết kế phù hợp để thực hiện xem xét, phê quyệt và cấp phát quyền truy cập cho các hoạt động cụ thể trong một khoảng thời gian cố định. Cho đến khi yêu cầu của họ được chấp thuận bởi một bên nội bộ có trách nhiệm, người dùng sẽ không thể truy cập vào thông tin đăng nhập.

Quyền truy cập có thể được yêu cầu đột xuất hoặc trước nếu người dùng biết họ sẽ cần thông tin đăng nhập, ví dụ như trong thời gian bảo trì.

Thông báo phê duyệt có thể được định cấu hình để bao gồm thông tin chính sách dành riêng cho công ty.

Tất cả các yêu cầu, phê duyệt và từ chối đều được kiểm tra đầy đủ về báo cáo và tuân thủ.

Luồng công việc của Secret Server yêu cầu người dùng được cấp phép truy nhập mật khẩu. Sau khi kiểm soát được áp dụng, người dùng phải yêu cầu quyền truy cập trong một khoảng thời gian nhất định và không thể sử dụng thông tin đăng nhập cho đến khi được phê duyệt.

Tính năng này có thể được liên kết với các hệ thống quản lý ticket như ServiceNow hoặc BMC để đảm bảo rằng người dùng đang có nhiệm vụ phù hợp với truy cập cần cấp phát. Người phê duyệt sẽ biết rõ ràng lý do tại sao người dùng cần quyền truy cập nhờ các thông tin giải trình trong luồng yêu cầu cấp phát.

1.3.4.3. Required comment

Người quản trị CNTT có thể không phải lúc nào cũng biết về nhu cầu truy nhập đặc quyền trong toàn tổ chức. Để hợp lý hóa quy trình phê duyệt và loại bỏ nhu cầu theo dõi từng yêu cầu, bạn có thể yêu cầu người dùng giải thích nhu cầu truy cập của họ và cách họ dự định sử dụng nó, bằng cách thêm "nhận xét" vào yêu cầu. Tùy chọn này cung cấp cho bạn quyền kiểm soát chi tiết về những gì người dùng phải nhập khi Yêu cầu nhận xét được bật và tích hợp hệ thống vé được bật. Điều này cho phép các tổ chức CNTT duy trì năng suất và đáp ứng hiệu quả các nhu cầu liên tục của doanh nghiệp

Tính năng "Yêu cầu nhận xét" (required comment) giúp người phê duyệt hiểu ngữ cảnh đằng sau yêu cầu để họ có thể đưa ra quyết định sáng suốt. Nếu người dùng không thể cung cấp lý do chính đáng phù hợp với tiêu chí của bạn, bạn có thể ngăn họ truy cập.

Người quản trị Secret Server dựa vào tính năng Yêu cầu nhận xét để nhập số theo dõi được tạo bởi hệ thống tác vụ hoặc kiểm soát thay đổi trung tâm, cung cấp khả năng hiển thị và nền bổ sung cho các cuộc kiểm tra trong tương lai.

1.3.4.4. Tích hợp hệ thống quản lý dịch vụ Công nghệ thông tin

Các tính năng Quy trình phê duyệt của Secret Server có thể được tích hợp với các hệ thống quản lý yêu cầu như ServiceNow hoặc BMC để đảm bảo các yêu cầu bao gồm số thứ tự thay đổi hoặc số sự cố hợp lệ. Bạn có thể thêm nhiều hệ thống phiếu vào Secret Server bằng cách chỉ cần nhấp vào Hệ thống quản lý yêu cầu mới cũng như tạo một hệ thống cụ thể làm hệ thống mặc định được Sử dụng bởi Secret Server chỉ với một cú nhấp chuột vào liên kết hệ thống.

Sau khi Hệ thống quản lý ticket được kích hoạt trong Secret Server, người dùng có thể nhập Số ticket trên cửa sổ Nhận xét hoặc Yêu cầu quyền truy cập. Hệ thống có thể được cấu hình để thực hiện xác thực số ticket ngay lập tức hoặc xác thực trong một quy trình riêng. Số ticket cũng sẽ xuất hiện trong nhật ký kiểm tra và có thể được truy vấn trong các báo cáo để quản lý dễ dàng hơn và khả năng hiển thị tốt hơn.

1.3.4.5. Check out

Tính năng check out của Secret Server buộc trách nhiệm giải trình bằng cách cấp quyền truy cập độc quyền cho một người dùng duy nhất bằng Mật khẩu dùng một lần (OTP). OTP, còn được gọi là mã pin một lần hoặc mật khẩu động, là mật khẩu chỉ có giá trị cho một phiên đăng nhập hoặc giao dịch. OTP tránh được một số rủi ro liên quan đến mật khẩu tĩnh, truyền thống, đồng thời cung cấp quyền truy cập đặc quyền quan trọng mà một số người dùng nhất định yêu cầu để thực hiện một tác vụ hoặc chức năng cụ thể.

Sau khi 'Check In', Secret Server sẽ tự động thực hiện thay đổi mật khẩu ngẫu nhiên trên máy từ xa. Không có người dùng nào khác có thể truy cập bí mật trong khi nó được sử dụng. Yêu cầu này thiết lập trách nhiệm giải trình trực tiếp cho một máy được truy cập trong một khoảng thời gian cụ thể.

Tính năng Check out đảm bảo rằng Secret Server được sử dụng cho tất cả các thay đổi mật khẩu và tạo ra một dấu vết kiểm tra hoàn chỉnh về việc sử dụng mật khẩu.

1.3.4.6. Khóa đôi

DoubleLock cung cấp một nhóm đặc quyền bổ sung để cấp cho các cá nhân được chọn quyền truy cập vào dữ liệu nhạy cảm cao. Tính năng này nâng cao bảo mật đặc quyền của bạn lên một cấp độ cao hơn. Thông thường, tính năng này được sử dụng cho dữ liệu nhạy cảm nhất của công ty, chẳng hạn như số tài khoản ngân hàng, thẻ tín dụng hoặc số An sinh xã hội và thông tin nhận dạng tài chính hoặc cá nhân quan trọng khác.

DoubleLock mã hóa bí mật bằng một khóa chỉ có thể truy cập bằng một mật khẩu bổ sung dành riêng cho mỗi người dùng. Nếu không có mật khẩu, người dùng không thể truy cập bí mật, bất kể cài đặt quyền hoặc quyền truy cập vật lý vào máy. Bí mật không thể được giải mã ngay cả khi Secret Server bị xâm phạm hoặc ngay cả khi ai đó vô tình được cấp quyền cho Bí mật dựa trên tư cách thành viên nhóm AD.

DoubleLock cung cấp nhóm đặc quyền bổ sung để cấp cho các cá nhân được chọn quyền truy cập vào dữ liệu nhạy cảm cao.

Mã hóa khóa riêng tư / công khai cho phép bạn chia sẻ quyền truy cập an toàn vào DoubleLock giữa những người dùng nếu muốn.